RFID la puce qui au vue de cette vidéo est plus qu'inquiétante.....

C’est en voyant cette vidéo particulièrement flippante… Ci dessous

Visible sur FB ou il semble que possible de prendre le contrôle d'un humain via une certaine puce RFID

Que j’ai creusé ce sujet...

J’ai donc envoyé cette vidéo à un contact fb (Asghar Hura) qui a semble t’il une passion, celle de vérifier la véracité des partages sur fb et de dénoncer les fausses rumeurs ou encore les informations, photos et articles détournés…

Suite à sont travail d’investigation, il ma retourné plusieurs liens ou effectivement se trouvait cette vidéo et en bonus….

Les liens des articles que je vous propose ci-dessous. Un grand merci à toi l’ami.

Le KAZAKHSTAN. Un pays relativement peu connu enfin pour moi en tout cas, de nom oui mais le reste...

Mais un pays qui s’intéresse de très prêt à la puce RFID

A la suite de mes traductions des articles ci-dessous j’ai donc commencé à rechercher des informations sur ce pays. Pourquoi ce pays est il en avance ou mène t'il des recherche sur les puces RFID ??? Le NOM et le transhumanisme commencera je n'en doute pas par la RFID cette dernière sera proposée comme une aide un confort voir une solution indispensable pour le bien être de l'homme. Elle sera ensuite je le craint OBLIGATOIRE...

A « ASTANA » capitale du KAZAKHSTAN se trouve cette pyramide en verre.

Et vu que ce genre de symbole à une consonance connue….

Je décide donc de creuser un peut le sujet et… Surprise ! Petite mise en bouche avec une personne connue.

Je vous propose ensuite la traduction de deux articles et ma surprise concernant le Kazakhstan. avec de nombreux liens. Comme toujours à vous d'en tirer les conclusions que vous souhaitez

La traduction des deux articles...

Au Kazakhstan, le contrôle de l’assiduité des étudiants est l’un des problèmes importants des universités, car de nombreuses universités évaluent l’assiduité des étudiants et, tout en attribuant la note finale, les professeurs prennent en compte le nombre total de participants aux cours pendant tout le semestre. Ceci nous amène à l’idée de disposer d’un outil pour contrôler la présence des étudiants. Certaines universités préfèrent utiliser des feuilles de papier pour contrôler l'assiduité, tandis que d'autres préfèrent utiliser des feuilles de papier pour vérifier l'assiduité des étudiants, puis insèrent manuellement ces informations dans un système, comme le fait l'université technique kazano-britannique. Cependant, ce n'est pas un moyen efficace car il faudra beaucoup de temps pour appeler les noms des étudiants et mettre des marques telles que "présence" ou "absence" si le cours est un cours magistral, et dans ce cours, au moins 5 groupes sont présentés. De plus, certains étudiants peuvent appeler son ami «présence» même si cet étudiant est actuellement absent. Après avoir réfléchi à toutes ces questions, les auteurs du document de recherche ci-après ont décidés de créer un système facilitant le contrôle automatique de la présence des étudiants. Ce système est mis en œuvre à l’Université Suleyman Demirel, au Kazakhstan. En fait, c’est la première fois que ce type de système est utilisé dans le système éducatif du Kazakhstan. Le système est basé sur la technologie RFID et, dans cet article, les détails de ce système sont présentés.

Mots-clés: RFID: identification par radiofréquence; Étiquette RFID; Lecteur RFID; système de contrôle de présence. Les données peuvent être lues automatiquement au-delà de la ligne de vue, avec certains matériaux, et dans une plage de plusieurs mètres [2].

1. Introduction

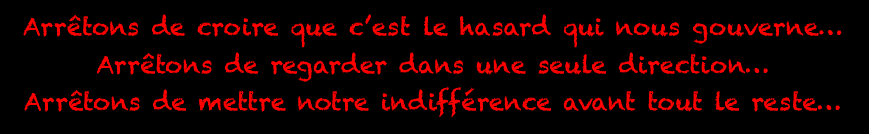

L'identification par radiofréquence (RFID) est une technologie qui utilise des ondes radio pour transférer des données d'une étiquette électronique - appelée étiquette ou étiquette RFID, qui est attachée à un objet - via un lecteur à des fins d'identification et de suivi de l'objet.

Certaines étiquettes RFID peuvent être lues à plusieurs mètres de distance et au-delà de la ligne de vue du lecteur. Les systèmes RFID ont été largement utilisés dans de nombreux domaines d'application, tels que: le suivi des produits via la fabrication et l'assemblage, le contrôle des stocks, l'accès et le contrôle des parcs de stationnement, le suivi des conteneurs, les badges d'identification et de contrôle d'accès, le suivi des équipements dans les hôpitaux, etc. [1]. Comparée à d'autres technologies d'identification automatique, telles que les systèmes de codes à barres optiques, la technologie RFID présente plusieurs avantages. Étiquette les données peuvent être lues automatiquement au-delà de la ligne de vue, avec certains matériaux, et dans une plage de plusieurs mètres [2].

Fig. 1 Le flux de travail de la technologie RFID.

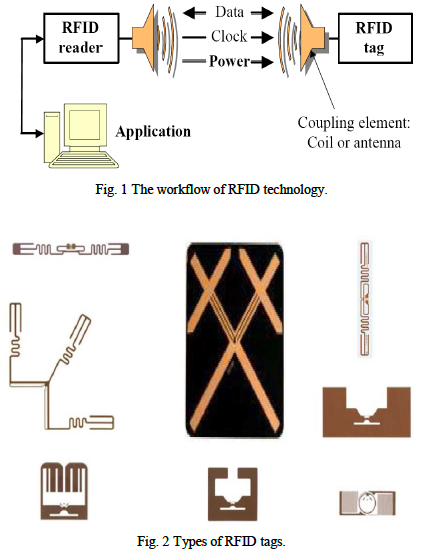

Fig. 2 Types d'étiquettes RFID.

Une étiquette RFID doit être choisie en fonction de son utilisation prévue. Plusieurs fréquences sont disponibles, notamment BF, HF, UHF et micro-ondes. Les fréquences peuvent varier en fonction du pays dans lequel l'étiquette RFID est utilisée. Dans [3], la technologie RFID a été utilisée comme moniteur automatique de la fréquentation de la classe. Intégrant l’architecture et le prototype d’un système RFID transmis via Ethernet, il a montré comment automatiser un système complet d’enregistrement des présences dans un établissement d’enseignement. Dans [4], les auteurs ont proposé une vue différente pour le système de vérification de la présence. Ils ont conçu et mis en œuvre la reconnaissance de l'iris sans fil système de gestion des présences. Cependant, contrôler plus de 70 étudiants sur la base de leur motif en iris prend du temps et est généralement coûteux, et pour les universités, ce n'est pas le meilleur choix. Les systèmes basés sur la reconnaissance de l'iris sont utilisés dans de nombreux domaines, tels que le contrôle d'accès pour les installations hautement sécurisées, la vérification de l'utilisation des cartes de crédit et l'identification des employés [5]. La popularité de la vérification de la reconnaissance de l’iris est due à son unicité, à sa stabilité, à sa permanence et à sa facilité de prise. C’est pourquoi certaines approches de vérification de la reconnaissance de l’iris ont été proposées jusqu’à présent [6]. De plus, la probabilité de trouver deux personnes avec un motif d'iris identique est presque nulle [7], ce qui montre que, du côté de la sécurité, la reconnaissance de l'iris est parfaite; Cependant, le coût est trop élevé pour une institution afin de mettre en place un système de vérification de la présence. En outre, des travaux de recherche [8] ont été effectués en Europe, au cours desquels les auteurs ont proposé un système de gestion des présences complété par des algorithmes de vision par ordinateur. Ils ont utilisé des algorithmes de détection des visages en temps réel intégrés à un système de gestion de l'apprentissage (LMS) existant, qui détecte et enregistre automatiquement les étudiants assistant à une conférence. Notre système s’appuyait sur une étiquette RFID MIFARE, en particulier l’étiquette RFID de type MIFARE MF1ICS50. Ce type d’étiquette a été développé par NXP pour être utilisé dans une carte à puce sans contact selon la norme ISO / IEC 14443 type A. Le MIFARE MF1ICS50 IC est utilisé dans des applications telles que la billetterie de transport public solution de ticketing. La puce MF1ICS50 comprend une EEPROM de 1 Ko, une interface RF et une unité de commande numérique. L'énergie et les données sont transférées via une antenne comprenant une bobine de quelques tours directement connectée au MF1ICS50 [9].

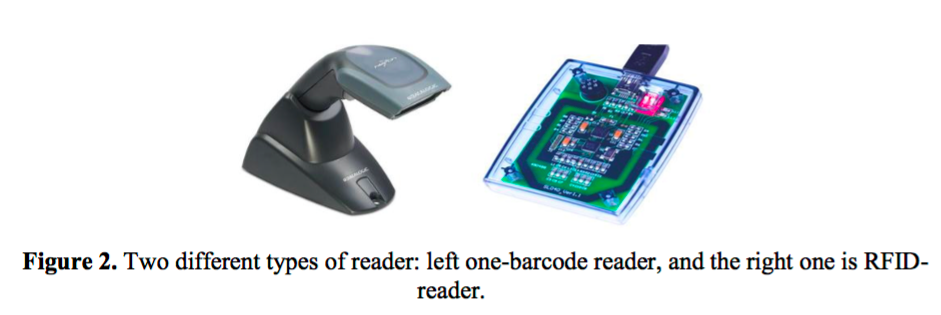

En tant que lecteur RFID, le YHU638 d’EHUOYAN a été utilisé en raison de son faible coût et de sa simplicité d’utilisation. Ce lecteur permet la lecture et l'écriture d'opérations sans contact et fonctionne sur une fréquence de 13,56 MHz [10].

2. Motivation

Dans la plupart des universités, les enseignants choisissent les noms et prénoms des étudiants, puis les marquent, tandis que dans d’autres, ils distribuent une feuille de papier demandant aux étudiants de signer une feuille de présence juste à côté de leur nom. Les deux pratiques ont leurs inconvénients. Dans le premier cas, si de nombreux groupes assistent à la leçon, la vérification de tous ces élèves par nom et prénom peut prendre environ 10 minutes par séance; dans le second cas, les amis des étudiants absents peuvent écrire leurs noms et prénoms. Ces pratiques désavantagent considérablement les professeurs d'université et leurs institutions en matière d'assiduité.

Pour remédier à ces défaillances systématiques, nous avons décidé de mettre la carte RFID en service. Chaque carte a un identifiant unique, empêchant la duplication d'une carte. Celles-ci Des cartes RFID sont remises aux étudiants de l’Université Suleyman Demirel. Lorsqu’ils entrent dans une salle de classe, les lecteurs RFID liront ces cartes, identifieront les étudiants à partir de leurs cartes RFID respectives et enverront les données à un PC. Le PC envoie à son tour toutes les données qu'il a collectées au serveur avant la fin de la leçon ou à la fin de la journée, selon les préférences du conférencier. Cela signifie qu'aucun temps de classe ne sera perdu.

3. Architecture du système

Notre objectif est de créer un système avec un serveur auquel tous les ordinateurs sont connectés. Ainsi, toutes les données seront sauvegardées dans une base de données, ce qui facilitera la surveillance des informations. Toutes les classes doivent avoir un PC avec un lecteur RFID connecté capable de lire les cartes RFID des étudiants, ainsi qu'une caméra Web capable de prendre leurs photos. L’appareil photo a pour but d’empêcher un étudiant de donner sa carte RFID à un camarade de classe qui assiste à la conférence en scannant la carte RFID de l’autre étudiant pour lui donner l’impression qu’il y avait également assisté.

Lorsqu'un étudiant entre en classe, le lecteur RFID lit sa carte d'identité d'étudiant, tandis que la caméra Web prend simultanément sa photo et l'envoie au PC. Après un certain temps, le professeur soumet toutes les données pour les stocker dans une base de données.

4. mise en œuvre

Lorsque le professeur arrive en classe, il / elle se connecte et envoie un mot de passe sur l'ordinateur à notre système, après quoi notre système ouvre sa page (voir Fig. 4).

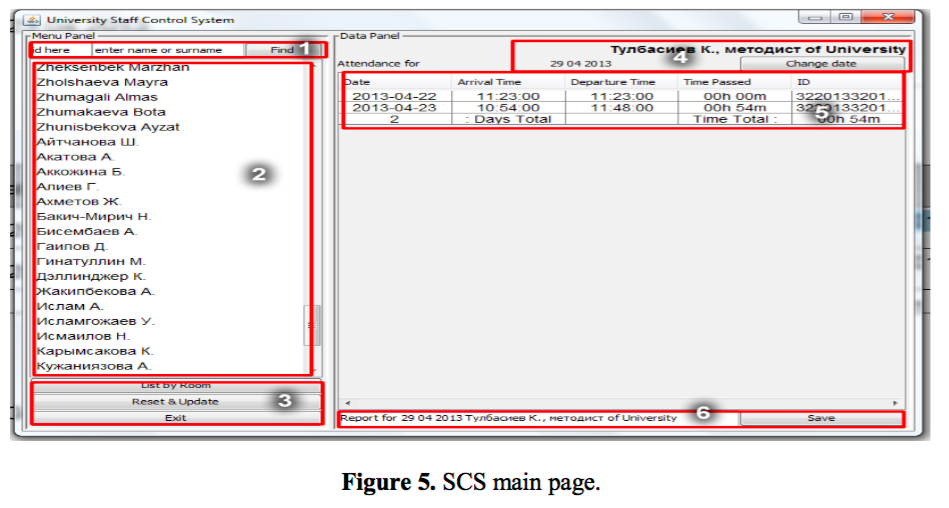

Fig. 5 Informations sur l'élève

Lorsque les étudiants entrent dans la classe, le lecteur RFID lit automatiquement leurs cartes RFID (voir figure 5) et la caméra Web prend leurs photos. Ces photos et ces identifiants sont envoyés au PC, où le système comparera leurs informations avec les informations stockées dans le SGBD en fonction de leurs identifiants que nous leur avons attribués. Finalement, le professeur soumettra toutes les informations collectées et le SGBD enregistrera les noms des personnes qui sont venues et des personnes qui ne sont pas venues en classe un jour donné.

Les professeurs pourront utiliser leur temps libre pour comparer les photos des étudiants qui ont assisté aux cours à celles de la base de données. Par conséquent, le fait d'assister ne perdra plus le temps de la leçon. L’utilisation de cartes RFID peut donc aider à résoudre les problèmes d’assiduité et tous les problèmes connexes.

5. Conclusion et travaux futurs

Les auteurs que nous avons consultés au cours de notre recherche ont montré comment un système reposant sur la technologie RFID peut être développé. Ce système est flexible, ce qui signifie qu'il peut être étendu en ajoutant plus de modules. Les cartes qui

Des cartes RFID ont été utilisées pour ce système spécifique et l'algorithme utilisé a donné des résultats stables et fiables. de plus, cet algorithme a sécurisé les données importantes que nous avons stockées sur ces cartes. Ces cartes peuvent être utilisées à l'université et remplacer les cartes d'identité d'étudiant. Comme démontré, le personnel et les étudiants peuvent utiliser ces cartes à plusieurs fins; des fonctions supplémentaires peuvent toujours être intégrées au système et une sécurité accrue fournie aux cartes. La technologie RFID continue de se développer et le moment est venu pour nous de tirer parti de ses promesses et de sa commodité. L'objectif principal de cette recherche était de démontrer les utilisations potentielles de la technologie RFID et de construire un système qui en dépend.

Pour les travaux futurs, cette recherche devrait être étendue en ajoutant plus de modules et en apportant des mises à jour ou des modifications. Nous prévoyons d’ajouter de nouveaux modules, tels que «Système de bibliothèque», «Contrôle des portes», «Système de paiement», «Système de parking», etc. Des recherches ont été effectuées dans [11], qui ont montré comment construire et mettre en œuvre un système de gestion de bibliothèque basé sur la RFID. Simultanément, les autres cartes devraient être vérifiées et remplacées, car les cartes utilisées pour cette recherche semblaient moins sécurisées, et les nouvelles cartes devaient avoir une taille de mémoire suffisante pour que nous puissions conserver plus de données à l'intérieur. En outre, la possibilité d'utiliser des outils supplémentaires tels que GPS, GSM, etc. est envisagée et le projet de mise en œuvre d'un tel système est lancé. Nous prévoyons d'utiliser les technologies GPS et GSM dans les systèmes éducatifs, et le travail réalisé dans [12] constitue une impulsion pour la mise en œuvre de ce projet.

Lien source article :

LIEN ICI

Deuxième article :

Système de contrôle du personnel (SCS) basé sur la RFID au Kazakhstan

N Saparkhojayev

PhD, maître de conférences, Université de gestion d'Almaty, 227 rue Rozybakiev, Almaty, Kazakhstan

Courriel: nursp81@gmail.com

Abstrait. Le système de contrôle du personnel (SCS) basé sur la RFID permettra un contrôle complet de l’accès mains libres, une surveillance des allées et venues des employés et un enregistrement de leur présence. De plus, avec l'aide de ce système, il est possible d'avoir un bon rapport à la fin du mois et basé sur le nombre total d'heures travaillées, le salaire sera alloué à chaque personnel. L’étiquette d’accès peut être lue jusqu’à 10 centimètres du lecteur RFID. Le système proposé est basé sur des lecteurs RFID UHF, supportés avec des antennes au niveau des portes et des transactions, et des cartes d’identité d’employés contenant des transpondeurs RFID capables de stocker électroniquement des informations pouvant être lues / écrites même sans contact physique avec l’aide de la radio moyen. Ce système est un système innovant qui décrit les avantages de l’application de la technologie RFID dans le processus du système éducatif de la République du Kazakhstan. Cet article présente les expériences menées pour mettre en place un SCS basé sur la RFID.

1. Introduction

Le système de surveillance et de suivi des équipements basé sur la RFID est un système intégré complexe qui offre une solution efficace de gestion des articles, en particulier pour les environnements à grande échelle [1]. Il combine la technologie RFID et des dispositifs de sécurité pour garantir que les articles sont toujours surveillés et sécurisés à distance. Le système permet à l’organisation de suivre et de surveiller l’individu sélectionné pour accéder aux sites de l’université, autoriser les déplacements, enregistrer les données d’arrivée / de départ et permettre également la visualisation des enregistrements via ce système. Ce document propose les différentes composantes de la technologie RFID et se concentre sur ses principales compétences, l'évolutivité et la sécurité. Il fournira ensuite une description détaillée du SCS basé sur la RFID au Kazakhstan. La RFID est une technologie d'identification automatique sans fil qui attire de plus en plus l'attention et qui est considérée par certains comme l'une des technologies informatiques omniprésentes de l'histoire. Alors que la technologie se développe très rapidement, la RFID a reçu une attention considérable dans le monde entier et est largement utilisée dans le contrôle et le suivi d'objets allant de l'identification humaine à l'identification du produit. Des recherches antérieures ont montré avec succès que la RFID était de plus en plus étendue dans divers domaines tels que la chaîne d'approvisionnement du commerce au détail, l'identification des animaux, les cartes de passe du métro et les passeports électroniques, le suivi des actifs, les services postaux et de messagerie, l'industrie de la construction, l'éducation, le médical, etc. La technologie continue à réduire les capacités de la mémoire, des plages de lecture plus larges et un traitement plus rapide. Il est impossible que la technologie remplace finalement les codes à barres, mais la RFID continuera à se développer dans les niches où les technologies de codes à barres ou autres technologies optiques et sans fil ne sont pas efficaces, comme dans le secteur des conteneurs de produits chimiques et de l’élevage. La RFID permet de suivre et de contrôler des articles sur des distances allant d’un centimètre à plusieurs centaines de mètres. La RFID peut suivre tous les articles à partir d’inventaires, d’équipements mobiles, et en outre, elle peut suivre les personnes en temps réel au fur et à mesure que l’article étiqueté se déplace dans l’organisation. Le suivi de l’équipement mobile peut inclure des fauteuils roulants, des pompes à perfusion et des Provisions. Les systèmes RFID ont été largement utilisés dans de nombreux domaines d'application, tels que: le suivi des produits via la fabrication et l'assemblage, le contrôle des stocks, l'accès au parking et son contrôle, le suivi des conteneurs, les badges d'identification et de contrôle d'accès, le suivi des équipements dans les hôpitaux, etc. [2] Comparée à d’autres technologies d’identification automatique, et en particulier aux systèmes de codes à barres optiques, la technologie RFID présente d’importants avantages. Parmi ceux-ci, le plus important est le suivant: les données des étiquettes peuvent être lues automatiquement au-delà de la ligne de m matériaux, et dans une plage de plusieurs mètres [3].

2. Comparaison de la technologie RFID avec la technologie des codes à barres

La RFID et le code à barres sont des technologies d'identification automatique qui permettent des processus automatisés et améliorent le contrôle et la gestion opérationnels globaux. La technologie des codes à barres repose sur la visibilité directe entre le code à barres et le lecteur, ce qui signifie que le code à barres doit être visible pour le lecteur. D'autre part, la RFID ne repose pas sur une ligne de vue, ce qui signifie que l'étiquette RF peut être invisible pour le lecteur. En effet, la RFID est un système d’identification basé sur la radiofréquence, qui transmet, à la demande, les informations d’une étiquette RF à un lecteur en utilisant des ondes radio pouvant pénétrer dans les matériaux d’emballage.

La technologie RFID est plus complexe que le code à barres, et ce en raison des faits suivants:

- La technologie RFID est intégrée et lue sans exigence de visibilité directe;

- Les étiquettes peuvent être facilement reprogrammées, et il est capable de travailler dans des environnements appropriés et durs. environnements;

- Prêt à transporter 96 bits d'information - comparez-le avec 16 bits pour le code à barres;

- La fraude contrôlant les augmentations, et de plus, le clonage devient inexistant;

- améliore la protection antivol;

- amélioration de l'efficacité et réduction des coûts;

- lecture simultanée de plusieurs étiquettes;

- capture de données à haute vitesse;

- Possibilité d'avoir un identifiant unique et une base de données portable;

- amélioration du profit;

- amélioration de la chaîne d'approvisionnement et de la gestion des stocks;

- réduire la contrefaçon;

- suivi des travaux en cours;

- Réduire les erreurs humaines et les retouches.

3. Composants du système RFID

L'identification par radiofréquence (RFID) est une technologie qui utilise des ondes radio pour transférer des données d'une étiquette électronique - appelée étiquette ou étiquette RFID, qui est attachée à un objet - via un lecteur à des fins d'identification et de suivi de l'objet.

Un système RFID conventionnel est composé de quatre composants principalement,

1. lecteur RFID;

2. antenne RFID;

3. Transpondeur (ou étiquette) RFID programmé électroniquement avec des données uniques;

4. Ordinateur hôte avec le logiciel d'application approprié.

Les systèmes RFID consistent en une antenne et un émetteur-récepteur, qui lisent la fréquence radio et transfèrent les informations à un dispositif de traitement, et un transpondeur, ou étiquette, qui est un circuit intégré contenant le circuit RF et les informations à transmettre. Le système nécessite l'utilisation de lecteurs RF actifs capables de communiquer avec la station principale à l'aide de 3 supports de communication différents: un câble série, un câble LAN et une antenne WLAN.

Notre système s’appuyait sur une étiquette RFID MIFARE, en particulier l’étiquette RFID de type MIFARE MF1ICS50. Ce type d’étiquette a été développée par la société NXP pour être utilisée dans une carte à puce sans contact conforme à la norme ISO / IEC 14443 type A. Le MIFARE MF1ICS50 IC est utilisé dans des applications telles que la billetterie de transport public, que les grandes villes du monde ont adoptée. leur solution de billetterie électronique. La puce MF1ICS50 comprend une EEPROM de 1 Ko, une interface RF et une unité de commande numérique. L'énergie et les données sont transférées via une antenne comprenant une bobine de quelques tours directement connectée au MF1ICS50 [4].

En tant que lecteur RFID, le YHU638 d’EHUOYAN a été utilisé en raison de son faible coût et de sa simplicité d’utilisation. Ce lecteur permet la lecture et l'écriture d'opérations sans contact et fonctionne sur une fréquence de 13,56 MHz [5].

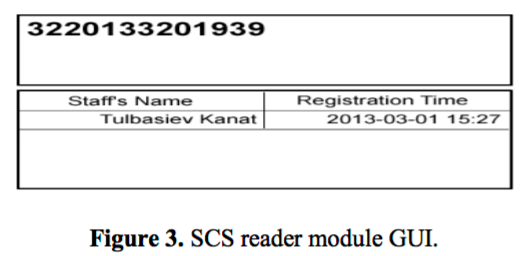

4. La description du SCS

Ce système est capable de vérifier les heures d’entrée / de sortie du personnel, de localiser toute personne enregistrée dans le système et, à la fin du mois, d’imprimer des rapports sur l’ensemble du personnel sur la base de demandes pré-assignées. Le point le plus important de l’utilisation de ce système est qu’il enseigne au personnel à être responsable et à se rendre au travail plus tôt, sans être en retard ni même absent. Les gens savent que ce système est géré et contrôlé par l’administration de l’Université. Ils essaient donc de venir travailler à l’époque, car le système leur permet de gagner du temps. L’idée de ce système est de fournir à chaque personne une carte d’identité composée d’un identifiant unique. Ce système horodate chaque passage de cette carte d'identité de sorte que le système contrôle les heures d'entrée et de sortie de la personne. Ce système est capable de ce qui suit:

- Rapport mensuel précis de la présence du personnel;

- Pas de paperasse pour le département des ressources humaines, moins de problèmes;

- Les rapports sont enregistrés au format .PDF sécurisé afin que, à la fin de chaque mois, les tâches administratives bonne présence documentée.

Ce système enregistre chaque jour l’heure d’arrivée d’une personne au travail et son heure de départ du travail à la maison. En outre, le système comporte le nom, la position et le numéro attribué (appelé ID) de chaque personnel. Le système protège également les employés en leur fournissant le nombre exact d'heures travaillées, ce qui rend beaucoup plus difficile pour les employeurs de frauder leurs salaires. Le système de contrôle du personnel est une application basée sur Java qui vérifie l’heure d’arrivée / de départ du personnel et fournit un rapport d’impression / sauvegarde qui simplifie davantage l’enregistrement de la présence du personnel. L'application utilise Postgre SQL en tant que base de données pour stocker et exporter des rapports, qui sont stockés au format .PDF, de sorte que tout soit géré sur le bureau Windows, sans procédure manuscrite. L'application dispose de plug-ins supplémentaires qui font directement référence à la base de données. Il existe d'autres plug-ins comprenant un lecteur RFID, des cartes Mifare et un minuscule module basé sur Java qui fonctionne avec cet équipement. L'application a été construite sur NetBeans IDE, donc rien n'est dérivé d'une source externe. Les cartes d'identité des employés sont intégrées à une étiquette RFID, qui peut être lue par un lecteur. Ce lecteur RFID est connecté à une base de données via un ordinateur. Cette méthode est plus efficace pour éviter les problèmes rencontrés lors de la vérification manuelle des présences.

Afin de maintenir un flux de données parfait et une vue compacte de la structure, il a été décidé de n’effectuer qu’une table du personnel (également une salle) et une table d’arrivée temporaire, qui peuvent être nettoyées d’ici la fin de l’année. Ces deux tables exécutent et conservent toutes les informations nécessaires à la préparation du rapport de présence mensuel.

Le lecteur SCS doit être séparé de l'ordinateur de bureau, avec Java et PostgreSQL installé sur ce bureau. En outre, la connexion à la base de données du serveur doit être établie; Cependant, il ne s'agit pas d'une condition stricte, car le module de lecteur SCS stocke toutes les données dans un fichier texte.

Les lecteurs peuvent être un ou plusieurs, mais chacun d’entre eux nécessite un ordinateur de bureau spécifique. La partie lecteur possède son propre lanceur (launcher.exe), dont le raccourci doit être placé dans le dossier Démarrage Windows: X: \ Utilisateurs \ Utilisateurs \ AppData \ Roaming \ Microsoft \ Windows \ Démarrer \ Menu \ Programmes \ Démarrage.

Il est vivement recommandé d'éteindre l'ordinateur de bureau afin d'éviter tout dommage et de prolonger la durée de vie du service: Planificateur de tâches Windows - à 22h00, opération “shutdown –s”;

Configuration de la base de données: PostgreSQL doit être installé avec une structure de base de données archivée, fournie avec le dossier d'installation (postgres.backup). Pour toute connexion, les modifications de valeur de mot de passe et de base de données de destination doivent également être modifiées dans le fichier de configuration (conf.txt) au format indiqué comme «destination du mot de passe de connexion».

Le meilleur moyen de sécuriser les données consiste à empêcher tout accès aux données. Ainsi, rien ne peut être modifié. Ainsi, dans cette application, même le service des ressources humaines ne peut accéder à cette application. L’application SCS (Figure 5) fournit une interface graphique simple et conviviale, avec des fonctions statiques et efficaces, qui fonctionnent avec une base de données, sans la modifier.

Explication du panneau d'application SCS

1. Critères de recherche par ID et par nom: la ligne ID doit être cohérente et correcte; sinon, aucun résultat ne sera acquis; La recherche par critères de nom est plus pertinente pour la saisie d'un mot. Les entrées de recherche peuvent inclure de un à plusieurs caractères. Le personnel trouvé sera mis en évidence dans la requête.

2. Liste du personnel: La liste complète du personnel apparaissant dans le tableau de données «personne». Le personnel est classé par critère personne.first_name. Double-cliquez pour une procédure future.

3. Boutons de menu: Liste par pièce / Liste par nom - modifie le type de requête du personnel en pièces. Réinitialiser et mettre à jour - actualise l’apparence de la liste, nettoie le panneau de données. Quitter - ferme l'application.

4. Panneau de date et d’information: affiche le grade et le corps professoral du personnel ou simplement le type de travail. Le bouton de changement de date fait référence aux spécifications jour / mois. La date choisie apparaît dans le rapport.

5. Panneau de données: Affiche le journal des arrivées / départs pour le personnel spécifié et la date. Le temps total et les jours sont indiqués au bas du tableau.

6. Etiquette du rapport: cette ligne indique le nom du rapport. Elle est définie par défaut sur la date du jour et les critères du personnel. Enregistrer les boutons exporte le rapport .pdf.

5. Conclusion

Dans ce document de recherche, l’idée de mettre en œuvre le système de contrôle du personnel basé sur la technologie RFID est discutée. Les auteurs que nous avons consultés au cours de notre recherche ont montré comment un système reposant sur la technologie RFID peut être développé. Ce système est flexible, ce qui signifie qu'il peut être étendu en ajoutant plus de modules. Les cartes qui ont été utilisées pour ce système spécifique sont des cartes RFID, et l'algorithme utilisé a donné des résultats stables et fiables. de plus, cet algorithme a sécurisé les données importantes que nous avons stockées sur ces cartes. En ce qui concerne l'algorithme, il existe un document de recherche [6] qui traite de la structure de l'algorithme, qui ont été implémentés pour ce système. Ces cartes peuvent être utilisées à l'université et remplacer les cartes d'identité personnelles. Comme démontré, le personnel et les étudiants peuvent utiliser ces cartes à plusieurs fins; des fonctions supplémentaires peuvent toujours être intégrées au système et une sécurité accrue fournie aux cartes. La technologie RFID continue de se développer et le moment est venu pour nous de tirer parti de ses promesses et de sa commodité. dans le recherche [7], les auteurs ont montré le système de contrôle de la présence des étudiants au Kazakhstan. L'idée est similaire, cependant, il y avait quelques différences, et ce système mis en œuvre a montré l'importance d'utiliser et de développer de tels systèmes à des fins éducatives au Kazakhstan. L'objectif principal de cette recherche était de démontrer les utilisations potentielles de la technologie RFID et de construire un système qui en dépend. Pour les travaux futurs, cette recherche devrait être étendue en ajoutant plus de modules et en apportant des mises à jour ou des modifications. Nous prévoyons d'étendre ce système en ajoutant de nouveaux modules, en particulier les modules «Module de bibliothèque», «Module de contrôle d'accès aux portes», «Module de paiement», «Module de parking», etc. Des recherches ont été effectuées dans [8], qui ont montré comment construire et mettre en œuvre un système de gestion de bibliothèque basé sur la RFID. Simultanément, les autres cartes devraient être vérifiées et remplacées, car les cartes utilisées pour cette recherche semblaient moins sécurisées, et les nouvelles cartes devaient avoir une taille de mémoire suffisante pour que nous puissions conserver plus de données à l'intérieur. En outre, la possibilité d'utiliser des outils supplémentaires tels que GPS, GSM, etc. est envisagée et le projet de mise en œuvre d'un tel système est lancé. Nous prévoyons d'utiliser les technologies GPS et GSM dans les systèmes éducatifs, et le travail réalisé dans [9] constitue une impulsion pour la mise en œuvre de ce projet.

6. Références

[1] S. Sharma, S.L. Shimi et S. Chatterji, «Système de surveillance des employés (SME) basé sur l'identification par radiofréquence (RFID)», Revue internationale de l'ingénierie et de la technologie actuelles, vol. 4, n ° 5, octobre 2014.

[2] K. Domdouzis, B. Kumar et C. Anumba, «Applications d'identification par radiofréquence (RFID): une brève introduction», Advanced Engineering Informatics, vol. 21 juillet 2007, pp 350-355.

[3] S.A. Weis, S.E. Sarma, R.L. Rivest et D.W. Engels, «Aspects liés à la sécurité et à la protection de la vie privée des systèmes d'identification par radiofréquence à faible coût», La sécurité dans l'informatique pervasive, 2003, p. 201-212.

[4] Site Web officiel de NXP. Pour plus d'informations, visitez le site http://www.nxp.com. [5] Ehuoyan Technology Co, Ltd. Site Web officiel: http://www.ehuoyan.com.

[6] Saparkhojayev, Nurbek et Olzhas Shaiken. "Une implémentation de l'algorithme de hachage MD5 pour les étiquettes RFID." Journal international des applications informatiques 72 (2013).

[7] Nurbek Saparkhojayev et Selim Guvercin, «Système de contrôle de présence basé sur la technologie RFID», Revue internationale IJCSI sur des problèmes d'informatique, vol. 9, numéro 3, n ° 1, mai 2012.

[8] M. Dhanalakshmi et U. Mamatha, «Système de gestion de bibliothèque basé sur RFID», Actes de l'ASCNT, p. 227-234, 2009.

[9] S.B. Patil et R.M. Walli, «Conception et développement d'un système intégré entièrement automatisé à faible coût basé sur l'AT89C52 pour le suivi du rail», Revue internationale de la science et de l'ingénierie de la communication électronique et de l'informatique douce, vol. 1, numéro 1.

Lien source de l’article ;

LIEN ICI

Le KAZAKHSTAN. Un pays relativement peu connu enfin pour moi en tout cas, de nom oui mais le reste...

Astana Capitale des Illuminati et occultes?

Les liens concernant le doute entre Le KAZAKHSTAN & la franc maçonnerie

http://www.lalumieredumonde.fr/2018/05/astana-au-kazakhstan-capitale-du-nouvel-ordre-mondial.html

https://www.lelibrepenseur.org/maconnerie-comment-astana-a-fait-mieux-que-paris-et-washington-reunis/

http://verites-surles-illuminati.e-monsite.com/pages/astana-capitale-des-illuminatis-et-occultes.html